di Antonio Bordoni.

di Antonio Bordoni.

Tutti sono a conoscenza dell’importante ruolo svolto dai satelliti nel controllo del traffico aereo e nelle comunicazioni aeronautiche. Allorché si è tentato di capire dove fosse stato portato il Boeing 777 di Malaysia Airline scomparso nei cieli asiatici il 7 marzo 2014, le analisi più complesse riguardanti possibili traiettorie e rotte sono state condotte non dalle agenzie di controllo del traffico aereo o da esperti della safety quanto piuttosto dagli analisti dei dati satellitari i quali attraverso lo studio dei “ping” (1) hanno cercato, invano per la verità, di capire dove potesse essere finito l’aereo del mistero.

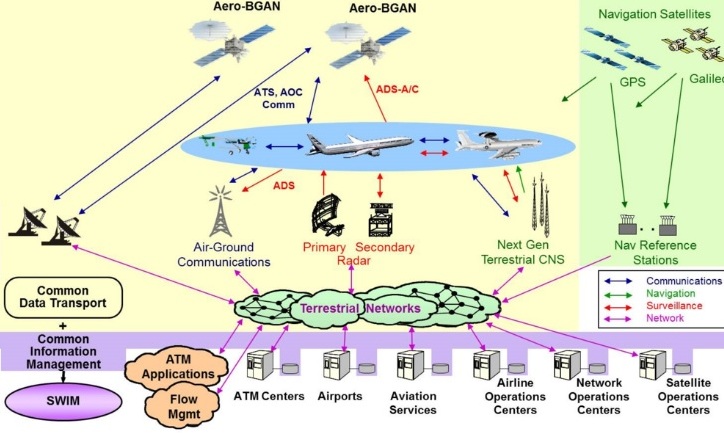

SATCOM: è questo il termine usato per indicare i satelliti geostazionari usati per lo scopo e questa che presentiamo è una delle tanti immagini che viene proposta per illustrare il ruolo ormai indispensabile svolto da questi apparati nell’ambito dell’aviazione civile.

Ma da quando i SATCOM si sono confermati come uno strumento di riferimento posizione dell’aereo il quale a sua volta viene “guidato” dai computer di bordo, non potevano non sorgere i dubbi se qualcuno da terra potesse prendere un qualche controllo del velivolo avvalendosi appunto della triangolazione:

COMANDO TERRA —– SATCOM —— COMPUTER DI BORDO

Ebbene recenti ricerche condotte in tal senso mostrano che tale possibilità, sia pur con alcune limitazioni, esiste. Ora si tratta di capire se le limitazioni divulgate all’opinione pubblica sono reali o piuttosto trattarsi di informazioni veicolate per non suscitare allarmi fra i quattro miliardi di utenti del mezzo aereo.

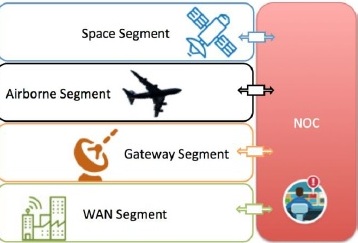

La catena di lavoro del SATCOM è quella che mostriamo nell’ immagine che segue:

La componente spaziale (space segment) è costituita dal satellite in orbita;

La componente mobile (airborne segment) è costituita dal velivolo;

Il portale di collegamento (gateway segment) altro non è che una parabola satellitare;

Una WAN (Wide Area Network) è una rete di comunicazione che si estende su una ampia area geografica, come una intera città, stati o paesi;

Il NOC è il centro di controllo a terra.

Specificato quanto sopra narriamo cosa è accaduto nel novembre 2017 quando Ruben Santamarta, un esperto di cyber security nella società IOActive, ha deciso di mettere in atto una intrusione all’interno di un sistema comunicazioni di un aereo in volo:

“Nel novembre 2017, durante un volo norvegese da Madrid a Copenaghen, ho deciso di dare un’occhiata al sistema di intrattenimento in volo. La compagnia norvegese è conosciuta per offrire gratuitamente l’accesso WiFi nella maggior parte dei suoi aerei.

Wireshark è lo strumento, abbastanza comune di monitoraggio della rete, che è stato utilizzato per catturare il traffico proveniente dal WiFi in volo. .. Una volta che il volo è atterrato, una semplice scansione di rete contro queste gamme ha rivelato che servizi comuni come Telnet, WWW e FTP erano disponibili per determinati IP. Ho notato anche che è possibile accedere all’interfaccia Web anche senza autenticazione…” Chi volesse leggere l’intero rapporto di Santamarta lo potrà scaricare da sito della IOActive (2), qui ci limitiamo a riportare la conclusione cui perviene il tecnico:

“A Wake-Up Call For SATCOM Security” era stato già pubblicato su BlackHat nel 2014. Per questo motivo

diversi ricercatori hanno voluto trattare l’argomento e ciò lo consideriamo un risultato di enorme successo derivato da un’iniziativa di ricerca di nicchia.

Di conseguenza, importanti aziende del settore SATCOM sono venute a conoscenza delle potenziali minacce derivanti da attacchi basati su SATCOM e la necessità di creare adeguate protezioni. Alla IOActive siamo orgogliosi di aiutarli in questo obiettivo.

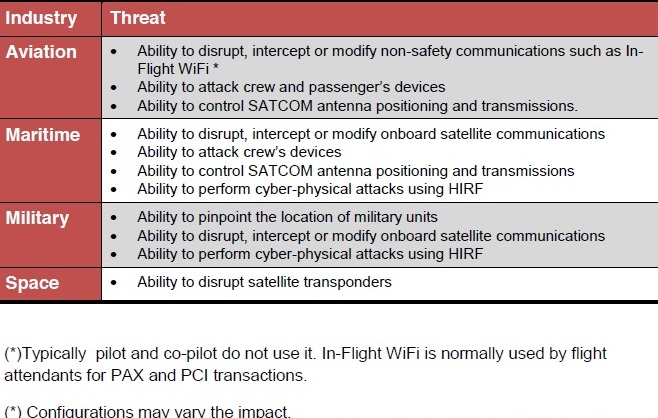

Nella precedente ricerca, abbiamo teorizzato potenziali scenari che gli aggressori potevano sfruttare una sola volta in tre settori principali: Aviazione, marittimo, e militare. Anche la seconda ricerca ha mantenuto l’attenzione su questi settori che rimangono i principali obiettivi per potenziali attacchi, perché le circostanze non sono sostanzialmente cambiate.

Dimostrando che alcuni degli scenari teorici presentati nel 2014 erano in realtà possibili è stato possibile mantenere viva questa ricerca.

Le tecnologie che sono state trattate in questo documento hanno un impatto significativo per tutta la società. È responsabilità di non abbassare la guardia. I rischi per la sicurezza sussistono” (3)

In pratica quindi la possibilità di intrusione sussiste per tutte quelle aerolinee che a bordo hanno il WIFI gratuito; è altresi evidente però che queste ricerche non abbiano come obiettivo quello di vedere quale pellicola stanno proiettando a bordo o se i portatili dei passeggeri siano accesi e cosa eventualmente essi dicano telefono. Forse è proprio per questo motivo, che onde riassicurare gli utenti del mezzo aereo Santamarta nel suo rapporto precisa che le intrusioni per lui possibili non riguardano gli apparati del cockpit ma soltanto:

-Inflight WIFI

-Apparati personali dei passeggeri o dell’equipaggio

-Antenna SATCOM relativamente a posizione e trasmissione

Le possibilità di intrusione sono dettagliate nel seguente prospetto (4)

Ora spostiamoci a un altro sito (5):

“Un team di funzionari governativi, industriali e accademici lo scorso anno ha dimostrato con successo che un velivolo commerciale potrebbe essere violato in remoto da un laboratorio. La dichiarazione è stata fatta da un funzionario del Dipartimento della Sicurezza Nazionale degli Stati Uniti (DHS) in occasione del Summit CyberSat 2017 a Tysons Corner, Virginia .”

Robert Hickey, responsabile della Cyber Security Division ha precisato in merito:

“Durante l’operazione non avevo nessuno che toccasse l’aereo, non avevo un intruso nel velivolo non ci siamo serviti di materiale tipico che avrebbe dovuto passare attraverso i controlli di sicurezza, ma siamo stati ugualmente in grado di stabilire una presenza sui sistemi del velivolo.“

L’intera operazione è stata denominata una “remote-non cooperative penetration”.

Il velivolo usato per i test è un aereo commerciale modello Boeing 757 e le prove sono state effettuate con l’aereo a terra all’aeroporto di Atlantic City, nel New Jersey.

Nel marzo 2017, si è tenuta una riunione alla quale erano presenti sette capitani delle compagnie American Airlines e Delta Air Lines i quali sono rimasti esterrefatti apprendendo la notizia. Essi hanno anche precisato che gli equipaggi avrebbero dovuto essere a conoscenza di tale possibilità.

Ai capitani è stato ricordato che l’aviazione non è il solo comparto sotto studio e che nel piano nazionale trasporti sono anche compresi il settore marittimo e il terrestre.

Inoltre è stato precisato che i sistemi di prenotazione e di programmazione delle compagnie aeree non fanno parte della ricerca che il DHS sta conducendo anche a causa degli elevati costi che comporterebbero i cambiamenti. Il costo per cambiare un componente di equipaggiamento avionico si aggira su un milione di dollari e ci vuole un anno per implementarlo. Hickey ha detto che i nuovi modelli di 737 e altri aeromobili, come il Boeing 787 e l’Airbus A350, sono stati progettati pensando alla sicurezza, ma tuttavia gli aerei di linea legacy, che rappresentano oltre il 90% degli aerei commerciali nel cielo, non hanno queste “protezioni”.

A questo punto è bene ricordare che quando il 2 luglio di quest’anno le autorità malesi hanno emesso il rapporto “finale” sulla scomparsa del volo Kuala Lumpur-Pechino, hanno incluso un capitolo specifico al tema “Boeing patent on remote control take over of aircraft” (6) dal momento che diverse fonti avevano ipotizzato che il velivolo avesse potuto essere stato “catturato” da terra.

“Boeing ha confermato di non aver implementato il sistema brevettato o qualsiasi altra tecnologia per pilotare a distanza un aereo commerciale e non è a conoscenza di alcun velivolo commerciale Boeing che abbia incorporato tale tecnologia. La tecnologia non è mai stata installata su un aereo.

Va inoltre notato che l’aeromobile 9M-MRO è stato consegnato nel maggio 2002 alla MAS prima del rilascio del brevetto nel 2006. L’aeromobile è stato sotto il controllo della MAS per tutto il tempo dopo la consegna, tranne che per un breve periodo all’aeroporto di Shanghai nell’agosto 2012, quando è stata sottoposta a riparazione una parte di ala riparata da Boeing. Anche allora la riparazione era sotto la supervisione degli ingegneri MAS. I dati di installazione delle modifiche degli aeromobili non indicano che sistemi come quelli descritti nel brevetto siano stati installati sulla consegna degli aeromobili e durante la messa in servizio. I protocolli di aeronavigabilità richiedono che tutte le modifiche siano approvate per l’installazione e venga conservato un record per ogni modifica incorporata. Non c’è motivo di credere che qualsiasi sistema come quello descritto nel brevetto sia stato o avrebbe potuto essere incorporato senza la conoscenza di MAS.

Da quanto precede, non ci sono prove a supporto della convinzione che il controllo dell’aeromobile 9M-MRO (operante come MH370) possa essere stato o sia stato preso a distanza in quanto la tecnologia non è stata implementata su velivoli commerciali.”

(1) Ping (Packet internet groper) è un’utility di amministrazione per reti di computer usata per misurare il tempo, espresso in millisecondi, impiegato da uno o più pacchetti ICMP a raggiungere un dispositivo di rete attraverso una qualsiasi rete informatica basata su IP, e a ritornare indietro all’origine. È prettamente utilizzato per verificare la presenza e la raggiungibilità di un altro computer connesso in rete e per misurare le latenze di trasmissione di rete. L’origine del nome è attribuita alla similitudine esistente tra il funzionamento del programma creato da Mike Muuss nel 1983 per un sonar marino, il quale appunto emette dei ping sonori aspettandone il ritorno dopo che essi rimbalzano sul bersaglio.

(3) Il testo originale così recita: “A Wake-Up Call For SATCOM Security” was published at BlackHat in 2014. This research got attention from multiple actors across different sectors and media outlets, thus breaking the intrinsic barriers that delimit our security industry. We consider this outcome a tremendous success derived from a niche research initiative.

As a result, important companies around the SATCOM industry became aware of the potential threats derived from SATCOM-based attacks and the need to secure their assets. At IOActive we are proud to be helping some of them to take the proper actions along that journey.

In the previous research, we theorized potential scenarios attackers could exploit once SATCOM terminals have been compromised in three main sectors: Aviation, Maritime, and Military. This current research maintained the focus on these sectors as the main targets for potential attacks, because the circumstances have not substantially changed.

Demonstrating that some of the theoretical scenarios presented in 2014 were, in fact, possible is the motivation that has kept this research alive.

The technologies that have been covered in this paper have a significant impact on society, for good. It is everyone’s responsibility to keep it in that way, as the alternative scenario, where safety risks are possible, is certainly not an option.”

(4) Tratto da pagina 2 del rapporto “Last Call for SATCOM security”

(5) www.aviationtoday.com/2017/11/08

(6) Capitolo 1.6.10 del rapporto investigativo del 2 luglio 2018

Tratto da www.aviation-industry-news.com